Vlan Rencontre : Sécurisez Votre Réseau Avec Efficacité

Découvrez Comment Le Vlan Rencontre Peut Renforcer La Sécurité De Votre Réseau. Protégez Vos Données Et Améliorez Votre Efficacité Avec Des Solutions Adaptées.

**sécurité Et Vlan : Protéger Votre Réseau**

- Comprendre Les Vlan : Fondamentaux Et Avantages

- Sécurité Des Réseaux : Les Menaces À Surveiller

- Mise En Œuvre Des Vlan : Bonnes Pratiques Essentielles

- Configurer Les Vlan Pour Une Sécurité Maximale

- Surveillance Réseau : Outils Et Techniques Incontournables

- Études De Cas : Réussites Et Échecs Marquants

Comprendre Les Vlan : Fondamentaux Et Avantages

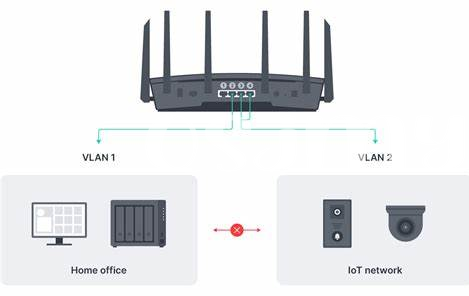

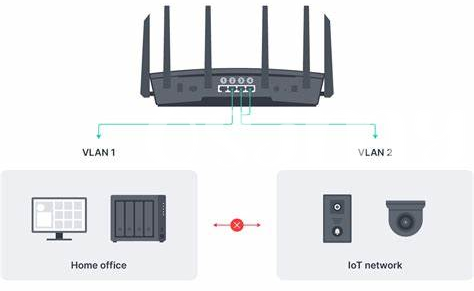

Les VLAN, ou réseaux locaux virtuels, sont devenus indispensables dans le monde moderne de la gestion des réseaux. Contenant plusieurs segments logiques, ceux-ci permettent de séparer le trafic réseau sans nécessiter des équipements physiques distincts. Cette virtualisation aide à optimiser la bande passante et à réduire les collisions de trafic. L’un des avantages majeurs est la possibilité d’adapter la structure du réseau en fonction des besoins spécifiques de chaque département, améliorant ainsi l’efficacité opérationnelle. Par exemple, dans une entreprise, le service marketing peut avoir un VLAN séparé du service des ventes, ce qui permet de mieux gérer les informations sensibles et d’améliorer la qualité des communications.

En outre, la mise en place de VLAN contribue également à renforcer la sécurité réseau. En isolant différents groupes d’utilisateurs, ces derniers peuvent restreindre l’accès à certaines ressources, ce qui limite les risques d’intrusions indésirables. Prenons l’exemple d’une pharmacie, où le personnel peut utiliser des VLAN pour séparer les systèmes de gestion des prescriptions des terminaux accessibles au public. De plus, cela facilite la gestion des droits d’accès et des permissions en s’assurant que seuls les utilisateurs autorisés puissent accéder à des données sensibles, ce qui est particulièrement important dans un environnement réglementé. On peut dire que les VLAN agissent en quelque sorte comme des “happy pills” pour un réseau – ils boostent son efficacité et sa sécurité.

Finalement, l’architecture des VLAN favorise la gestion et la maintenance dynamique des réseaux. En utilisant des Protocoles de Contrôle de VLAN (VTP), les administrateurs peuvent gérer efficacement les modifications et mises à jour des réseaux sans perturber le fonctionnement des systèmes. Par ailleurs, cette flexibilité permet d’intégrer rapidement de nouvelles applications ou équipements sans nécessiter des installations complexes. En effet, la capacité d’un réseau à évoluer pour améliorer son efficience et sa sécurité est ce qui le rend si précieux dans l’environnement technologique d’aujourd’hui.

| Avantages des VLAN | Explication |

|---|---|

| Optimisation du Trafic | Séparation des segments pour éviter les collisions |

| Sécurité Renforcée | Isolement des données sensibles et contrôle d’accès |

| Flexibilité | Facilité de mise à jour et d’intégration des systèmes |

Sécurité Des Réseaux : Les Menaces À Surveiller

L’univers des réseaux informatiques est traversé par des menaces diverses dont la vigilance est primordiale. Parmi celles-ci, les attaques par déni de service (DDoS) se sont révélées particulièrement dévastatrices. En saturant les ressources d’un dispositif réseau, un DDoS peut engendrer une indisponibilité totale. Pour les entreprises, cela signifie non seulement la perte de revenus, mais aussi une atteinte parfois irreversible à leur réputation. Les hackers revêtent souvent l’identité de véritables “Candyman”, exploitant les faiblesses des systèmes pour infliger des dégâts, aggravant la nécessité d’une stratégie proactive en matière de sécurité.

Les réseaux locaux virtuels (VLAN), bien qu’ils offrent une isolation précieuse, ne sont pas à l’abri des vulnérabilités. Les attaques de type “Man-in-the-Middle” (MitM) représentent une menace croissante, permettant à des malfaiteurs de se glisser dans les communications entre les utilisateurs et les serveurs. De plus, l’utilisation de dispositifs IoT connectés, souvent peu sécurisés, peut devenir un point d’entrée pour des cybercriminels. La gestion de ces risques exige de prendre des mesures de sécurité robustes, comme l’application de listes de contrôle d’accès (ACL) rigoureuses et la configuration adéquate des VLAN pour s’assurer que seul le trafic autorisé puisse passer.

Enfin, il est essentiel d’adopter une stratégie de surveillance proactive pour détecter et contrer ces menaces le plus rapidement possible. Les outils de détection d’intrusion (IDS) et les solutions de gestion des informations et des événements de sécurité (SIEM) jouent un rôle crucial dans ce processus. En intégrant ces outils, une organisation peut non seulement réagir aux incidents en temps réel, mais également analyser des données historiques pour anticiper les menaces futures. Ainsi, une vlan rencontre dynamisante avec des protocoles de sécurité, alliée à une surveillance continue, peut constituer une barrière efficace contre les menaces actuelles.

Mise En Œuvre Des Vlan : Bonnes Pratiques Essentielles

Lors de l’implantation d’un VLAN dans votre infrastructure réseau, suivre certaines bonnes pratiques est essentiel pour garantir à la fois la sécurité et l’efficacité. Premièrement, il est crucial d’éviter la **vlan rencontre**, une situation où plusieurs VLAN se mélangent, créant ainsi des failles potentielles. Chaque VLAN doit être soigneusement segmenté selon des critères fonctionnels, tels que les départements ou les niveaux d’accès. En faisant cela, on limite la portée des menaces internes et externes, ce qui renforce la sécurité globale du réseau. Il ne faut pas négliger le fait que la séparation physique ou logique joue un rôle majeur dans la prévention des intrusions non autorisées.

De plus, la mise en place de politiques de sécurité claires est primordiale. Chaque VLAN devrait avoir des règles d’accès définies et des protocoles de communication appropriés. Par exemple, les utilisateurs d’un VLAN dédié aux ressources humaines ne doivent pas avoir un accès direct aux serveurs de production. Cela permet de renforcer la **pharm party** interne, où les informations sensibles sont mieux protégées. De même, lors de la configuration, il est important d’utiliser des fonctionnalités de sécurité avancées comme le filtrage des adresses MAC et le contrôle d’accès basé sur les rôles pour assurer que seulement les utilisateurs autorisés peuvent accéder à certaines ressources.

Enfin, la surveillance continue est une autre pratique essentielle, permettant d’identifier rapidement toute activité suspecte. Les outils de gestion de réseau et de surveillance peuvent aider à repérer les anomalies dans le trafic entre les VLAN. Un bon système de gestion devrait également inclure des alertes en temps réel au cas où des activités non autorisées seraient détectées. Ces étapes de prévention aident à contrer les menaces potentielles, garantissant ainsi que votre infrastructure réseau reste sécurisée et fonctionnelle, tout en maximisant le retour sur investissement des dispositifs VLAN implantés.

Configurer Les Vlan Pour Une Sécurité Maximale

La configuration des VLAN constitue une étape cruciale pour assurer la sécurité de votre réseau. Dans un environnement où les cybermenaces sont de plus en plus sophistiquées, la segmentation des réseaux en VLAN permet de cloisonner le trafic. Cela réduit non seulement les risques d’accès non autorisés, mais améliore également la traçabilité des activités sur le réseau. En isolant les différents types de trafic, comme celui des utilisateurs, des serveurs et de l’administration, une entreprise peut mieux contrôler qui interagit avec quelles ressources. Cela ressemble beaucoup à la prescription d’un médicament précis pour un traitement : chaque sous-réseau reçoit une attention spécifique qui maximise son efficacité et sa sécurité.

Cependant, il est important de comprendre que la simple rencontre de VLAN ne suffit pas. Une stratégie de sécurité bien définie est tout aussi impérative. Par exemple, une bonne pratique consiste à appliquer des règles de pare-feu entre les VLAN. Cela empêche un utilisateur d’un VLAN d’accéder directement aux ressources d’un autre VLAN, sauf si des permissions spécifiques sont accordées. Cela peut être comparé à un processus de vérification dans une pharmacie : chaque prescription doit être soigneusement examinée avant d’être délivrée, sinon les conséquences pourraient être graves.

L’utilisation de protocoles de sécurisation, tels que 802.1X pour l’authentification, ajoutent une couche supplémentaire de protection. Cela permet de garantir que seuls les utilisateurs autorisés peuvent se connecter à un VLAN spécifique, évitant ainsi les intrusions. En outre, des mises à jour régulières des configurations et des audits de sécurité doivent être effectués pour identifier les failles potentielles. Pensez à ces vérifications comme à la vérification des stocks de médicaments dans une pharmacie : une attention constante est nécessaire pour prévenir toute rupture de sécurité ou tout dysfonctionnement.

Finalement, la formation des employés sur la gestion et l’importance des VLAN est essentielle. Les utilisateurs doivent être conscients de leur rôle dans la protection des informations sensibles, tout comme les techniciens pharmaceutiques qui doivent comprendre les implications de leurs actions. En investissant dans une culture de la sécurité, une entreprise peut non seulement renforcer ses protocoles de VLAN, mais également créer un environnement où chaque membre est un acteur clé dans la protection du réseau.

Surveillance Réseau : Outils Et Techniques Incontournables

La surveillance du réseau est un élément clé pour assurer la sécurité des VLAN. Par conséquent, les entreprises doivent être conscientes des outils disponibles pour détecter et analyser les menaces potentielles. Les logiciels de gestion du réseau, tels que Nagios ou Zabbix, permettent une surveillance proactive des performances et des incidents. Ces solutions fournissent des alertes instantanées grâce à des fonctionnalités de monitoring en temps réel, aidant ainsi les administrateurs à intervenir “stat” avant que les problèmes ne s’aggravent. De plus, l’utilisation d’analyses de flux avec des outils comme Wireshark peut aider à identifier les comportements suspects sur le réseau alors que les VLAN rencontrent des menaces externes.

Ensuite, l’implémentation de systèmes de détection d’intrusions (IDS) s’avère indispensable pour protéger davantage les environnements virtualisés des VLAN. Ces systèmes peuvent analyser le trafic réseau à la recherche de signatures de menaces connues et déclencher des alertes en cas de détection d’activités malveillantes. De plus, pour une vérification efficace des prescriptions de sécurité, il est primordiale d’accorder une attention particulière aux journaux de sécurité enregistrés par ces outils. Les journaux aident non seulement à identifier les incidents passés, mais aussi à établir des modèles d’utilisation qui peuvent être cruciaux pour l’anticipation des menaces futures.

Enfin, il est essentiel d’intégrer une approche multi-couches pour maximiser la sécurité de vos VLAN. Cela inclut la configuration adéquate des pare-feu, l’usage d’authentification forte et la mise en œuvre de protocoles sécurisés pour le trafic interne et externe. Tableau ci-dessous montre quelques outils incontournables :

| Outil | Fonctionnalité |

|---|---|

| Wireshark | Analyse des paquets de réseau |

| Nagios | Surveillance des performances du réseau |

| Zabbix | Gestion des alertes en temps réel |

| Snort | Système de détection d’intrusions |

Études De Cas : Réussites Et Échecs Marquants

L’analyse des situations réelles concernant la mise en œuvre des VLANs révèle des enseignements précieux, tant sur les réussites que sur les échecs. Par exemple, une entreprise de santé qui a déployé des VLANs pour segmenter son réseau a constaté une amélioration immédiate de la sécurité des données patient, offrant une prescription efficace à chaque département. Cependant, un autre cas illustre un revers où une configuration incorrecte des VLANs a entraîné une exposition involontaire de informations sensibles. La négligence de détails tels que le changement des directions sur une prescription a permis aux cyberattaquants de naviguer librement dans le réseau, causant des dommages considérables.

Un événement marquant a été celui d’une université qui, en intégrant des VLANs pour protéger ses ressources critiques, a mené à une réduction significative des incidents liés aux violations de données. L’établissement a consacré des ressources à l’éducation de son personnel et à la mise en place de procédures claires, ce qui a renforcé la confiance des étudiants et du personnel. A l’inverse, une start-up technologique qui n’a pas prioritizé la formation sur la configuration de réseau a vu sa sécurité compromise, occasionnant une perte d’accès aux systèmes vitales, une situation où les ‘red flags’ étaient trop fréquents pour être ignorés.

Ces exemples mettent en évidence l’importance cruciale d’une mise en œuvre stratégique et réfléchie des VLANs. La nécessité d’une ‘quality time’ consacrée à la formation continue et à l’examen des configurations devient de plus en plus évidente. Pour les organisations, le succès dépend souvent de leur capacité à apprendre des erreurs passées et à adapter leurs stratégies. Lorsqu’il s’agit de sécurité de réseau, chaque détail compte et, comme on dit souvent, “un petit faux pas peut mener à un grand échec”.